Diferència entre revisions de la pàgina «Política de usuarios Proxmox»

| (12 revisions intermèdies per 3 usuaris que no es mostren) | |||

| Línia 1: | Línia 1: | ||

| − | + | Tenemos 4 maneras de poder autentificar a los usuarios de Proxmox: Active Directory, LDAP, PAM y Proxmox VE | |

| − | |||

| − | + | *PAM es el módulo de autenticación que se utiliza en los sistemas operativos Linux/UNIX/BSD para almacenar información de usuarios locales. Se almacena a nivel del sistema y delega la Autorización para iniciar sesión en una máquina. Los usuarios de PAM son usuarios normales de gnu/linux, como en el nombre de usuario/contraseña que puede usar para iniciar sesión a través de ssh. Tendremos que crearlo mediante adduser. | |

| − | Los usuarios de PAM son usuarios normales de gnu/linux, como en el nombre de usuario/contraseña que puede usar para iniciar sesión a través de ssh. | ||

| − | + | *Proxmox VE es un almacén de contraseñas. La contraseñas se cifran mediante el método hash SHA-256, este es el método mas conveniente para instalaciones pequeñas donde los usuarios no necesitan acceso a nada fuera de Proxmox VE. | |

| + | |||

| + | *LDAP es possible autentica usuarios a través de un servidor LDAP (openldap). En este caso tambien se podria utilizar Active Directory. | ||

| + | |||

| + | Los privilegios se basan en diferentes roles: | ||

| + | |||

| + | |||

| + | [[Fitxer:Rooles1.png|600px]] | ||

| + | |||

| + | |||

| + | Proxmox también permite a los usuarios controlar el disco virtual (CPU) conectado al servidor. Puede restringir los discos de VM a través de criterios, como límites de lectura y límites de escritura. Estos criterios se pueden configurar en megabytes por segundo o IOPS | ||

| + | |||

| + | <h2>Grupos Proxmox (Active Directory)</h2> | ||

| + | |||

| + | Creamos 2 grupos en el active directory, Profesores y Alumnos. | ||

| + | |||

| + | [[File:Capturaa88.png|Add|border|365px]] [[File:Capturaa89.png|Add|border|365px]] | ||

| + | |||

| + | Lo sincronizamos con el Proxmox y se anyaden. | ||

| + | |||

| + | [[File:Capturaa90.png|Add|border|650px]] | ||

| + | |||

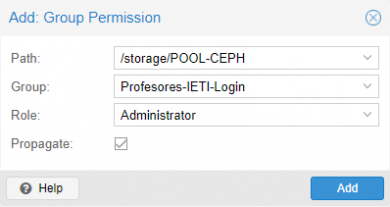

| + | Anyadimos a los profesores como Administradores. | ||

| + | |||

| + | [[File:Capturaa91.png|Add|border|390px]] | ||

| + | |||

| + | Los permisos quedan, los profesores tienen acceso al POOL y tienen permisos de administrador mientras los Alumnos tienen permisos al disco local /backup y permisos en su respectiva máquina. | ||

| + | |||

| + | [[File:Capturaa92.png|Add|border|800px]] | ||

| + | |||

| + | <b>Quotas</b> | ||

| + | |||

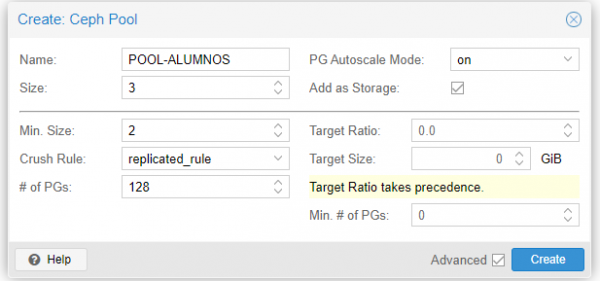

| + | Ya que solo se puede aplicar una quota por pool, crearemos otra pool para los usuarios. | ||

| + | |||

| + | [[Fitxer:POOL1.png|600px]] | ||

| + | |||

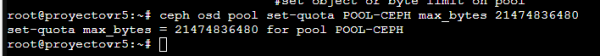

| + | Y le aplicamos una quota de 20GB por usuario a la pool, de esta manera todos los alumnos tienen 20 GB. | ||

| + | |||

| + | [[Fitxer:POOL2.png|600px]] | ||

[https://wiket.esteveterradas.cat/index.php/Proyecto_IETI_Cloud_-_Grupo_2 Volver a '''IETI Cloud Grupo 2'''] | [https://wiket.esteveterradas.cat/index.php/Proyecto_IETI_Cloud_-_Grupo_2 Volver a '''IETI Cloud Grupo 2'''] | ||

Revisió de 15:46, 7 abr 2022

Tenemos 4 maneras de poder autentificar a los usuarios de Proxmox: Active Directory, LDAP, PAM y Proxmox VE

- PAM es el módulo de autenticación que se utiliza en los sistemas operativos Linux/UNIX/BSD para almacenar información de usuarios locales. Se almacena a nivel del sistema y delega la Autorización para iniciar sesión en una máquina. Los usuarios de PAM son usuarios normales de gnu/linux, como en el nombre de usuario/contraseña que puede usar para iniciar sesión a través de ssh. Tendremos que crearlo mediante adduser.

- Proxmox VE es un almacén de contraseñas. La contraseñas se cifran mediante el método hash SHA-256, este es el método mas conveniente para instalaciones pequeñas donde los usuarios no necesitan acceso a nada fuera de Proxmox VE.

- LDAP es possible autentica usuarios a través de un servidor LDAP (openldap). En este caso tambien se podria utilizar Active Directory.

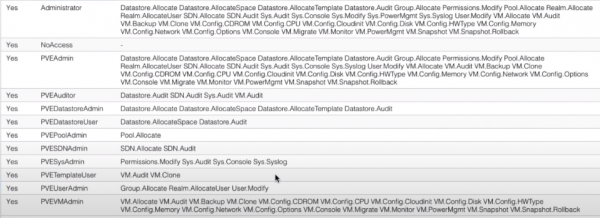

Los privilegios se basan en diferentes roles:

Proxmox también permite a los usuarios controlar el disco virtual (CPU) conectado al servidor. Puede restringir los discos de VM a través de criterios, como límites de lectura y límites de escritura. Estos criterios se pueden configurar en megabytes por segundo o IOPS

Grupos Proxmox (Active Directory)

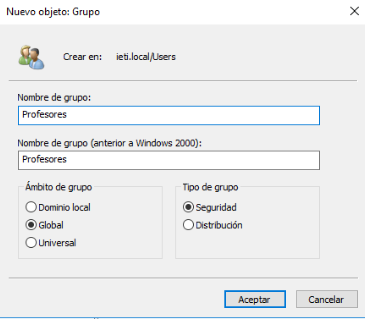

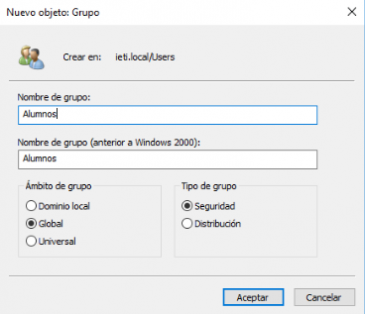

Creamos 2 grupos en el active directory, Profesores y Alumnos.

Lo sincronizamos con el Proxmox y se anyaden.

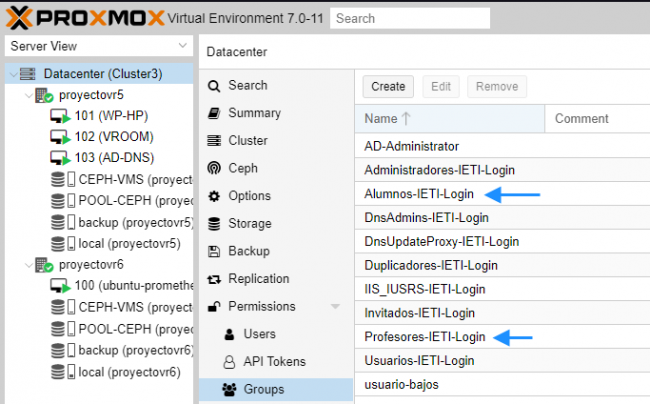

Anyadimos a los profesores como Administradores.

Los permisos quedan, los profesores tienen acceso al POOL y tienen permisos de administrador mientras los Alumnos tienen permisos al disco local /backup y permisos en su respectiva máquina.

Quotas

Ya que solo se puede aplicar una quota por pool, crearemos otra pool para los usuarios.

Y le aplicamos una quota de 20GB por usuario a la pool, de esta manera todos los alumnos tienen 20 GB.