Diferència entre revisions de la pàgina «Implementar HTTPS y HSTS»

Salta a la navegació

Salta a la cerca

| Línia 5: | Línia 5: | ||

<syntaxhighlight lang="bash" line> | <syntaxhighlight lang="bash" line> | ||

| − | + | #Enable ModSecurity recommended configuration and add OWASP's CRS | |

| + | ENV CRSDIR=/etc/owasp-modsecurity-crs | ||

| + | ENV CRSVER=3.3.2 | ||

| + | RUN set -eux; \ | ||

| + | mv /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf; \ | ||

| + | sed -i '/SecRuleEngine DetectionOnly/ s//SecRuleEngine On/g' /etc/modsecurity/modsecurity.conf; \ | ||

| + | wget https://github.com/coreruleset/coreruleset/archive/refs/tags/v${CRSVER}.tar.gz -P ${CRSDIR}/; \ | ||

| + | tar -xvpzf ${CRSDIR}/v${CRSVER}.tar.gz -C ${CRSDIR}/ --strip-components=1; \ | ||

| + | ls -la ${CRSDIR}; \ | ||

| + | rm -f ${CRSDIR}/v${CRSVER}.tar.gz; \ | ||

| + | mv -f ${CRSDIR}/crs-setup.conf.example ${CRSDIR}/crs-setup.conf; \ | ||

| + | mv -f ${CRSDIR}/rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf.example ${CRSDIR}/rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf; \ | ||

| + | mv -f ${CRSDIR}/rules/RESPONSE-999-EXCLUSION-RULES-AFTER-CRS.conf.example ${CRSDIR}/rules/RESPONSE-999-EXCLUSION-RULES-AFTER-CRS.conf; \ | ||

| + | mv -f ${CRSDIR}/crs-setup.conf /etc/modsecurity/crs/; \ | ||

| + | mv -f ${CRSDIR}/rules/*.conf /etc/modsecurity/crs/; \ | ||

| + | mv -f ${CRSDIR}/rules/*.data /etc/modsecurity/crs/; \ | ||

| + | rm -fr ${CRSDIR}; | ||

</syntaxhighlight> | </syntaxhighlight> | ||

Revisió del 17:16, 31 març 2022

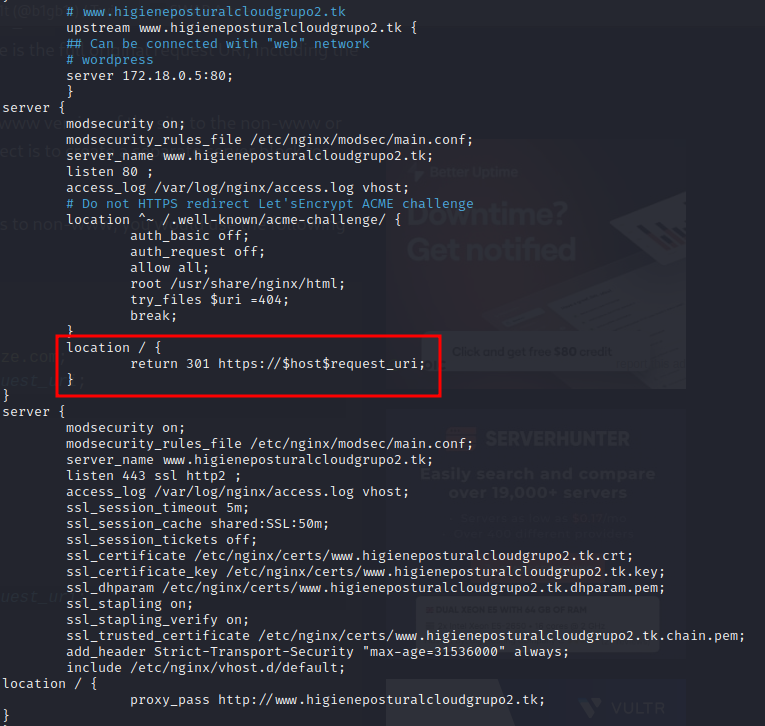

Con respecto a la implementación HTTPS y HSTS, ha sido aplicada automáticamente a través del docker-compose que nosotros realizamos a la hora de la creación del WordPress de higiene postural.

Comentado esto, explicaremos brevemente la configuración que añade nuestro docker-compose a nuestros virtualhost para que se consiga la implementación deseada:

1 #Enable ModSecurity recommended configuration and add OWASP's CRS

2 ENV CRSDIR=/etc/owasp-modsecurity-crs

3 ENV CRSVER=3.3.2

4 RUN set -eux; \

5 mv /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf; \

6 sed -i '/SecRuleEngine DetectionOnly/ s//SecRuleEngine On/g' /etc/modsecurity/modsecurity.conf; \

7 wget https://github.com/coreruleset/coreruleset/archive/refs/tags/v${CRSVER}.tar.gz -P ${CRSDIR}/; \

8 tar -xvpzf ${CRSDIR}/v${CRSVER}.tar.gz -C ${CRSDIR}/ --strip-components=1; \

9 ls -la ${CRSDIR}; \

10 rm -f ${CRSDIR}/v${CRSVER}.tar.gz; \

11 mv -f ${CRSDIR}/crs-setup.conf.example ${CRSDIR}/crs-setup.conf; \

12 mv -f ${CRSDIR}/rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf.example ${CRSDIR}/rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf; \

13 mv -f ${CRSDIR}/rules/RESPONSE-999-EXCLUSION-RULES-AFTER-CRS.conf.example ${CRSDIR}/rules/RESPONSE-999-EXCLUSION-RULES-AFTER-CRS.conf; \

14 mv -f ${CRSDIR}/crs-setup.conf /etc/modsecurity/crs/; \

15 mv -f ${CRSDIR}/rules/*.conf /etc/modsecurity/crs/; \

16 mv -f ${CRSDIR}/rules/*.data /etc/modsecurity/crs/; \

17 rm -fr ${CRSDIR};

HSTS

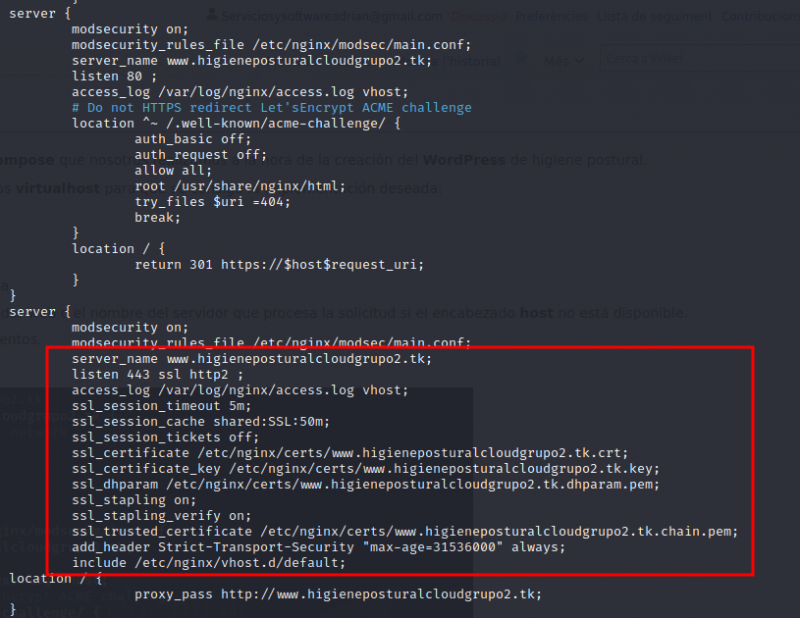

Para la implementación de la política de seguridad HSTS en nuestro servidor web Nginx, deberemos aplicar la siguiente configuración en cada uno de nuestros virtualhost:

- return 301 https:// || Se encarga de redireccionar el tráfico a la versión HTTPS de la página web visitada.

- $host || Esta variable es igual a la línea host que se escribe en el encabezado de la solicitud del navegador web o el nombre del servidor que procesa la solicitud si el encabezado host no está disponible.

- $request_uri || La variable $request_uri es el URI de solicitud original completo, incluyendo los argumentos.

HTTPS

Webgrafía