Diferència entre revisions de la pàgina «Auditoria a un Prestashop»

| Línia 32: | Línia 32: | ||

Nosotros, para realizar este ataque, como anteriormente, ya hemos obtenido las credenciales de la victima, le enviamos un correo, en el cual le haremos creer que hay un descuento en la tienda y para obtener dicho descuento tendría que entrar el momento si quiere disfrutar de él. | Nosotros, para realizar este ataque, como anteriormente, ya hemos obtenido las credenciales de la victima, le enviamos un correo, en el cual le haremos creer que hay un descuento en la tienda y para obtener dicho descuento tendría que entrar el momento si quiere disfrutar de él. | ||

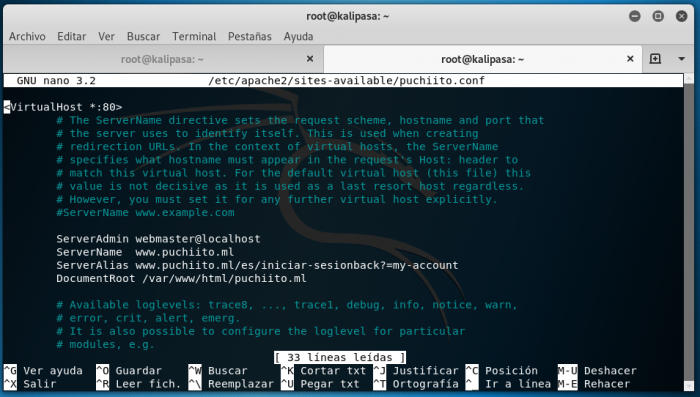

| − | Antes de enviar el correo a la victima, crearemos un dominio falso en el cual el usuario tenga que poner su correo y su contraseña para obtenerlas y poder entrar con su usuario. Para hacer este paso, en nuestro caso en la Kali que es donde vamos a capturar los datos del usuario, tendremos que crear un archivo dentro de la carpeta /etc/apache2/sites-available en el cual le tendremos que poner como administrador (ServerAdmin) nosotros mismos, configurar la web falsa la cual entrará la victima (ServerName), un alias (ServerAlias) aunque en el navegador saldrá el nombre puesto en ServerName y la ruta donde tenemos el apache2 para recrear la web falsa. | + | Antes de enviar el correo a la victima, crearemos un dominio falso en el cual el usuario tenga que poner su correo y su contraseña para obtenerlas y poder entrar con su usuario. Para hacer este paso, en nuestro caso en la Kali que es donde vamos a capturar los datos del usuario, tendremos que crear un archivo dentro de la carpeta <b>/etc/apache2/sites-available</b> en el cual le tendremos que poner como administrador (<b>ServerAdmin</b>) nosotros mismos, configurar la web falsa la cual entrará la victima (<b>ServerName</b>), un alias (<b>ServerAlias</b>) aunque en el navegador saldrá el nombre puesto en ServerName y la ruta donde tenemos el apache2 para recrear la web falsa. |

[[Fitxer:puchiito.png|700px|center]] | [[Fitxer:puchiito.png|700px|center]] | ||

Revisió del 15:27, 21 maig 2019

Proyecto realizado por Luis Andres Ascoy Ramirez y Eric Repullo Baget

Introducción

Este proyecto consiste en hacer una auditoria a Puchito.ml (Prestashop) que hemos instalado y configurado para recrear una tienda virtual. Para ello, hemos realizado diferentes ataques al Prestashop, a la base de datos y al Apache2 para ver la vulnerabilidades que tiene cada uno de ellos para poder evaluarlas y, posteriormente, entrar y extraer la mayor información posible. Para realizar este proyecto, nos hemos basado en ataques para las siguientes versiones:

- Prestashop: 1.7.1.0

- PHP: 5.6

- Apache2: 2.4.29

- MySQL: 5.7.26

Ataques realizados

Ingeniería Social

Scanning

Ataque de directorios

Dirbuster

Nikto

MITM

DNS spoofing

Driftnet

Websploit

Ataque de diccionarios

OWASP

Cross Site Scripting (XSS)

Ataque de diccionarios(2)

Nessus

Foca

Ataque DDoS

Metasploit Framework

Slowloris

Phishing

El phishing es un método de ciberataque que sirve para engañar a los usuarios y conseguir información personal, como contraseñas, correos, datos personales, tarjetas de crédito, cuentas bancarias y demás. Esto se hace mediante el envió de un correo fraudulento. Este, le envía hacia un sitio web falso que suplanta una parte de la web principal, donde el usuario tiene que loguearse o poner otro tipo de datos. Entonces, cuando acaba de poner sus datos, la web se recarga y redirecciona al usuario a la web principal, pero en ese mismo momento el atacante ya ha recogido los datos que ha introducido la victima haciéndose, de esta manera, con los datos personales para hacer con ellos lo que el atacante quiera.

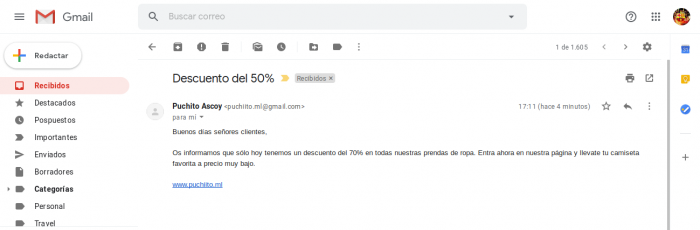

Nosotros, para realizar este ataque, como anteriormente, ya hemos obtenido las credenciales de la victima, le enviamos un correo, en el cual le haremos creer que hay un descuento en la tienda y para obtener dicho descuento tendría que entrar el momento si quiere disfrutar de él.

Antes de enviar el correo a la victima, crearemos un dominio falso en el cual el usuario tenga que poner su correo y su contraseña para obtenerlas y poder entrar con su usuario. Para hacer este paso, en nuestro caso en la Kali que es donde vamos a capturar los datos del usuario, tendremos que crear un archivo dentro de la carpeta /etc/apache2/sites-available en el cual le tendremos que poner como administrador (ServerAdmin) nosotros mismos, configurar la web falsa la cual entrará la victima (ServerName), un alias (ServerAlias) aunque en el navegador saldrá el nombre puesto en ServerName y la ruta donde tenemos el apache2 para recrear la web falsa.

Una vez hecho este paso y creado ya nuestro dominio falso, le enviamos el correo a la victima donde le diremos que hay un descuento en la tienda y le pondremos la URL de nuestra web falsa para que entre y loguearse con sus credenciales.

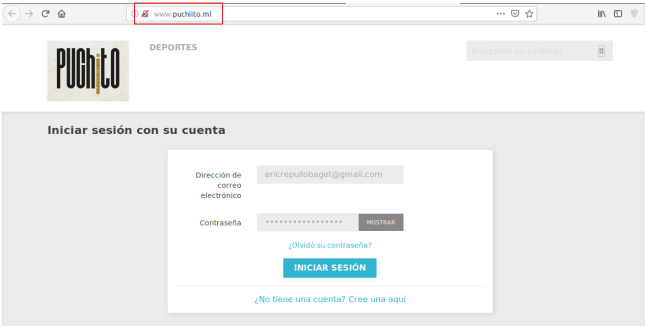

Como podemos ver en la siguiente captura, el usuario ha entrada en nuestra web falsa, una web ya creada anteriormente para hacer creer ha la victima que esta entrando en la web oficial de la tienda. Como podemos comprobar la URL tiene un nombre distinto pero parecido.

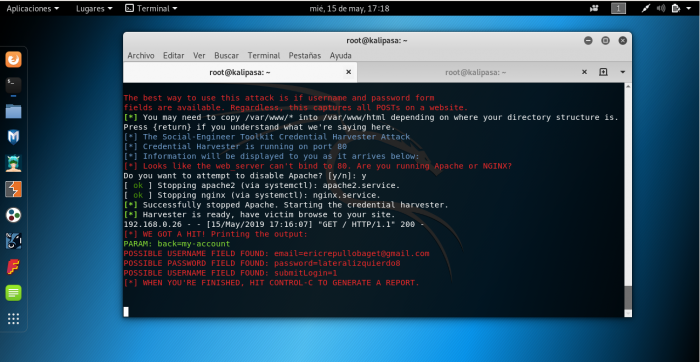

Ahora, una vez que la victima ha metido sus credenciales, le redirige a la web oficial, haciéndole creer que se ha equivocado al poner alguno de sus datos. Entonces, él volverá a poner su correo y contraseña y, al entrar en la web, no verá que no hay ningún tipo de descuento.

Como el usuario ya ha metido sus credenciales en la web falsa y ha sido redirigido a la web oficial, en ese momento, desde nuestra Kali, hemos capturado sus datos como podemos ver en la captura siguiente.

Como podemos ver, hemos capturado las credenciales de las victimas. Con esto, podemos entrar en la página de la tienda como si fuéramos el usuario y, si este, tiene la tarjeta de crédito guardada en su cuenta de la página, podríamos comprar cosas con su tarjeta.