Auditoria y Securización del Departamento Informática - Manual técnico

Introducción

Debido a los fallos de configuración y vulnerabilidades obtenidas durante la realización de la Auditoría de Seguridad del Departamento de Informática, hemos optado por diseñar una infraestructura virtual que mitigue todos estos fallos.

En esta nueva infraestructura hemos optado por centralizar los siguientes servicios en servidores Windows:

- Servidor de Dominio y Active Directory

- Servidor DNS

- Servicio DFS

Esquema de la Infraestructura

Inventario de la Infraestructura

La infraestructura del departamento está formada por los siguientes servidores, en la tabla mostramos el nombre, dirección IP ,servicios y roles de cada servidor.

| Servidor | IP | Roles y Servicios |

| AD1 | 192.168.0.1 |

|

| AD2 | 192.168.0.2 |

|

| PFsense | Interfaz WAN: 172.16.0.1

Interfaz LAN: 192.168.0.3 |

|

| Router | 172.16.0.254 |

|

Servidor AD1

Active Directory y Dominio

Instalación servicio Active Directory y Dominio

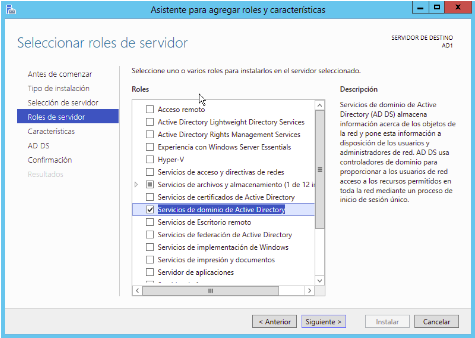

Primero de todo deberemos instalar los roles de Servicios de dominio de Active Directory en el AD1.

Seleccionamos el rol e instalaremos.

Finalizamos la instalación y ya dispondremos del rol disponible para la posterior configuración del dominio.

Creación del Dominio

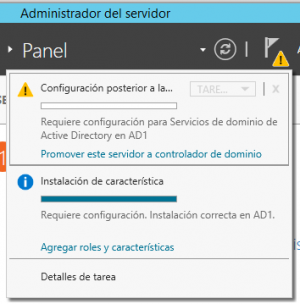

Una vez finalizada la instalación pasaremos a promover el servidor a controlador de dominio.

Podremos ver una notificación en el icono de la banderita, accediendo a este nos saldrá un aviso para promover-lo.

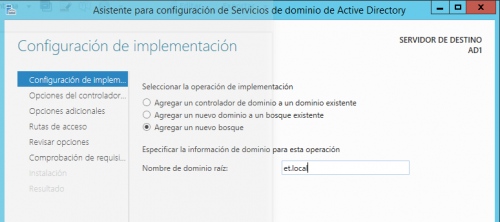

Crearemos un nuevo bosque llamado et.local

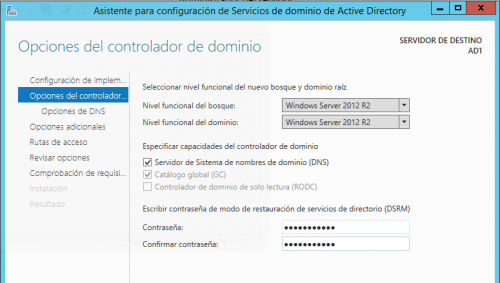

Estableceremos el nivel funcional del dominio a Windows Server 2012.

Los siguientes pasos serán con la configuración por defecto y finalizaremos el proceso.

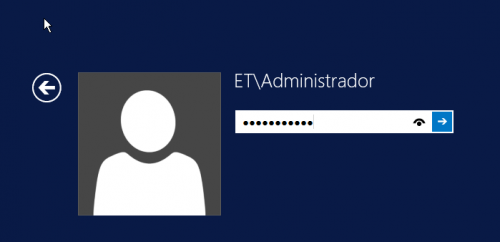

Al acabar de instalarse todo, el servidor se reiniciará y como podremos ver ya iniciaremos sesión como usuario de dominio.

Unidades Organizativas

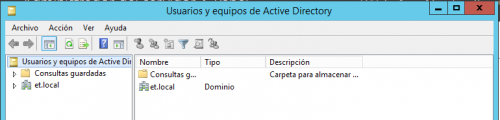

También veremos que ya podremos acceder al menú de Usuarios y equipos de Active Directory.

Crearemos una unidad organizativa por cada aula, las aulas de clases tendran un usuario de prueba cada una mientras que la UO de la sala de departament dentro tendrá los respectivos usuarios o equipos de los servidores en esta.

Servicio DNS

Configuración

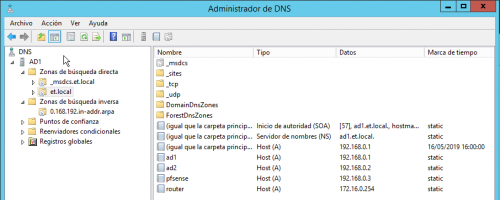

Posteriormente a agregar los roles de servicios de Dominio de Active Directory nos dirigiremos a “Herramientas” y dentro de ellas a “DNS”. (Ya estará instalado).

Zonas Directas

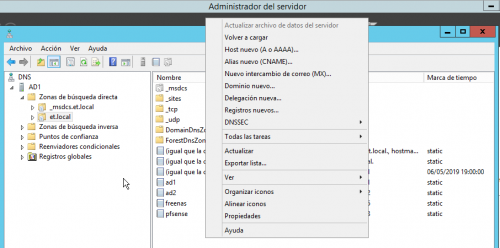

Nos dispondremos a crear hosts para que cada servidor tenga su nombre asociado en un registro del DNS.

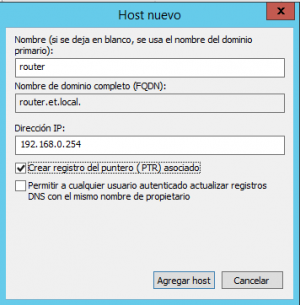

Para crear un registro A (el que necesitamos para asignar un nombre) daremos click derecho en la zona de búsqueda directa de nuestro dominio, y usaremos la opción “Host nuevo (A o AAAA)...” .

Dentro de esto asignaremos un nombre para el host y especificaremos su dirección IP.

Y ya se habrá agregado el registro del nombre del host correctamente.

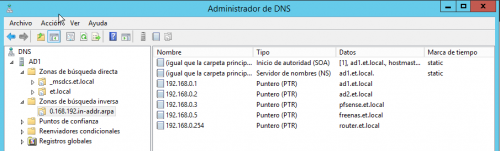

En la imagen vemos ya todos los registros A para cada servidor o host destacable de nuestra infraestructura de red.

Zonas Inversas

Teniendo ya la zona directa correctamente configurada al realizar la resolución de un nombre nos responderá con su respectiva dirección IP.

En cambio si queremos que al realizar una resolución de una ip nos devuelva un nombre deberemos configurar la Zona Inversa.

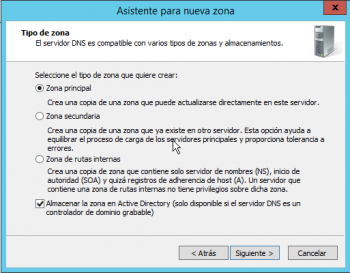

Para crear-la deberemos dirigirnos a las “Zonas de búsqueda Inversas” , dentro de aquí daremos click derecho y crearemos una nueva “Zona Principal”.

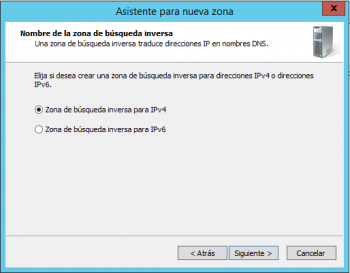

Será una zona de búsqueda inversa para IPv4, ya que en nuestra red no usamos IPv6.

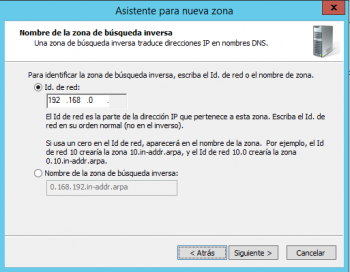

Introduciremos nuestra máscara de red.

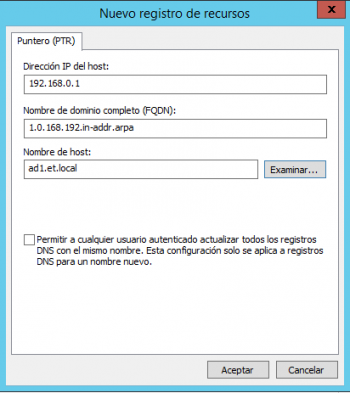

Ahora ya tendremos creada la Zona inversa y deberemos crear registros PTR para cada host. Definiremos la IP del host y seleccionaremos el registro A ya creado en la Zona Directa para asociarlo al registro PTR.

Repetiremos este proceso para cada host.

Comprobación DNS

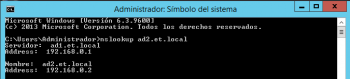

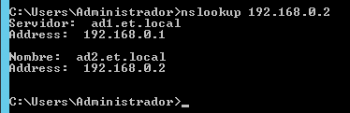

Para comprobar el correcto funcionamiento de la resolución directa e inversa realizaremos un comando nslookup.

Zona Directa

Zona Inversa

Servicio DFS

Servidor AD2

Servicio Replicación DFS

PFsense

Vamos a configurar un portal cautivo con PFsense para que solo usuarios autenticados puedan acceder a la red.

Para realizar esta configuración usaremos un PFsense con dos interfaces de red, una estará en el mismo rango que los servidores y LAN, mientras que la otra estará en el rango del router. Por lo tanto todos los clientes y servidores saldrán a internet a partir del PFsense.

Para configurar el portal cautivo necesitaremos que el PFsense tenga el servicio dhcp en la interfaz de la LAN.

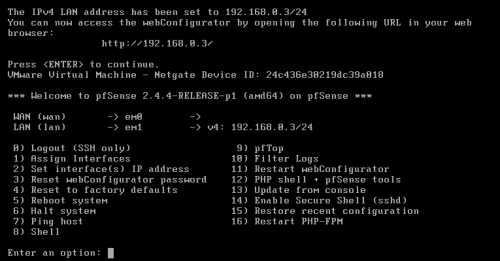

Resumen

WAN: 172.16.0.1/24

LAN: 192.168.0.3/24

Servicio DHCP

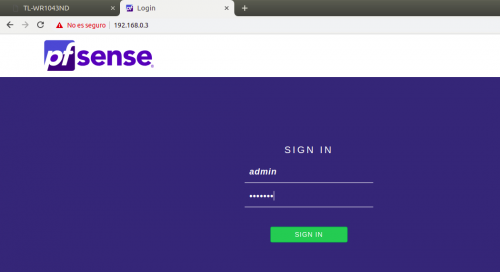

Primero de todo nos fijamos en la dirección IP que hemos asignado en la interfaz LAN de nuestro PFsense, ya que será la ip por la cual podremos acceder a la configuración web del PFsense.

Accedemos por la ip en cuestión…

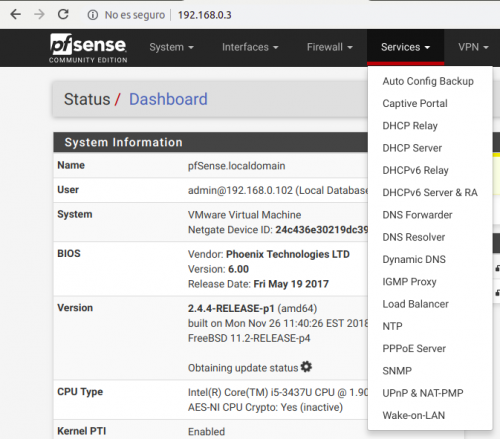

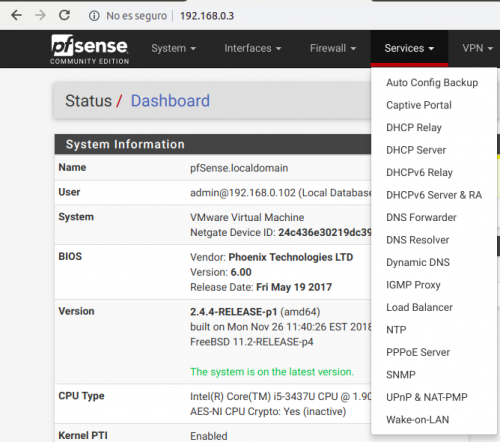

Ahora accederemos al menú de “Services” y al servicio “DHCP server”.

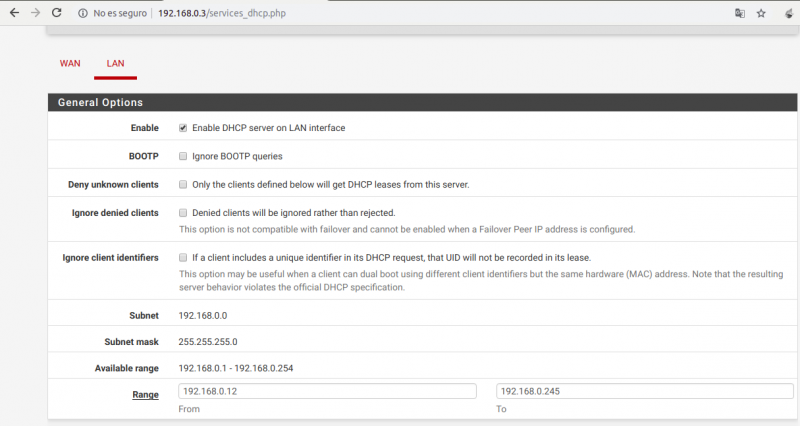

Nosotros necesitamos habilitar el servicio en la interfaz en la cual vamos a tener activo el portal cautivo, en este caso la interfaz de la LAN.

Deberemos rellenar los siguientes parámetros:

1. Enable: Marcaremos la casilla para habilitar el servicio.

2. Subnet: Especificaremos la subred del direccionamiento por dhcp.

3. Subnet Mask: Especificaremos la máscara de la subred.

4. Avalaible Range: Especificaremos el rango de IPs a conceder.

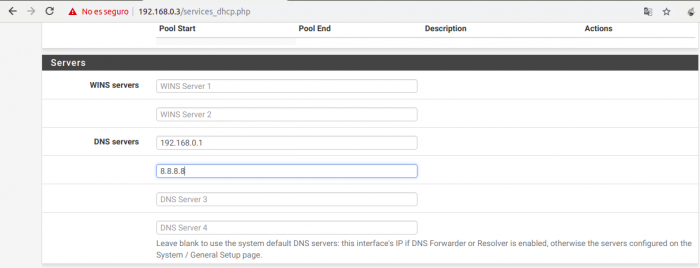

A continuación asignaremos los servidores DNS que se darán en las concesiones de direccionamiento.

En nuestro caso:

1. IP: 192.168.0.1 (IP respectiva a nuestro DNS local y controlador de dominio).

2. IP: 8.8.8.8 (IP DNS de google por si la primera fallase).

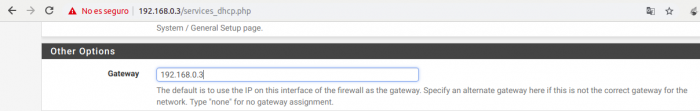

Especificamos el gateway que se dará con la concesión dhcp.

En este caso la IP 192.168.0.3 respectiva a la interfaz del PFsense en la LAN.

Una vez configurado todo esto, ya finalizamos la configuración del servicio DHCP.

Portal Cautivo

Posteriormente a la configuración de el servicio DHCP para la interfaz de la LAN procederemos a configurar el servicio de Portal Cautivo el cual se encuentra en “Services” y “Captive Portal”.

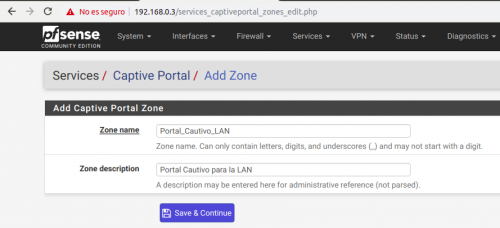

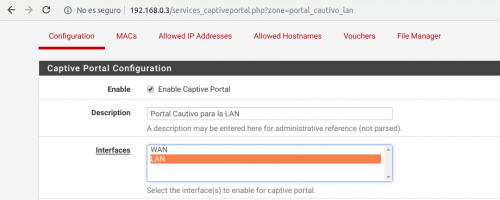

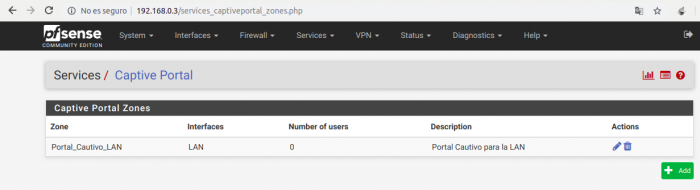

Para empezar con la configuración deberemos crear una nueva Zona de Portal Cautivo.

Asignamos un nombre y una descripción.

Habilitamos el Portal Cautivo y seleccionamos la interfaz a la cual se aplicará el portal cautivo para los clientes.

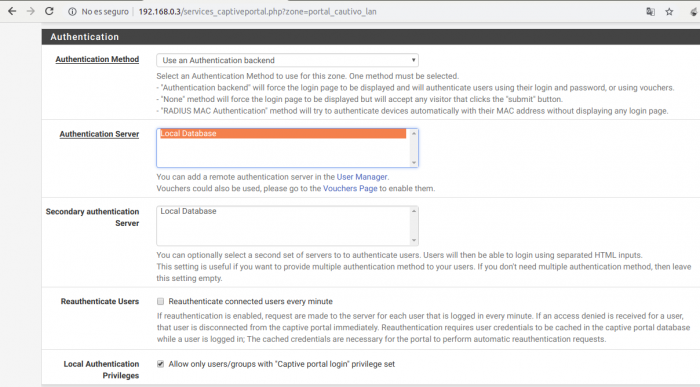

Como servidor de autenticación escogemos “Local Database”, esto indica que los usuarios con los que nos autenticamos serán usuarios creados en PFsense.

También habilitamos la opción “Allow only users with ‘Captive portal login’ privilege set”, que sirve para que solo usuarios con ese permisos sirvan para autenticarse en el Portal Cautivo.

Y ya se habrá creado correctamente la Zona de Portal Cautivo.