Diferència entre revisions de la pàgina «Port Knocking a Ubuntu 16.04»

Salta a la navegació

Salta a la cerca

| Línia 47: | Línia 47: | ||

== Documentació i referències == | == Documentació i referències == | ||

| − | https://www.digitalocean.com/community/tutorials/how-to-use-port-knocking-to- | + | https://www.digitalocean.com/community/tutorials/how-to-use-port-knocking-to-hide-your-ssh-daemon-from-attackers-on-ubuntu |

| − | hide-your-ssh-daemon-from-attackers-on-ubuntu | ||

http://www.zeroflux.org/projects/knock | http://www.zeroflux.org/projects/knock | ||

Revisió del 16:11, 27 maig 2017

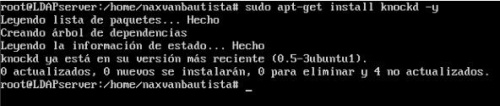

Instal·lació

Necessitarem instal·lar el paquet knockd per configurar port knocking.

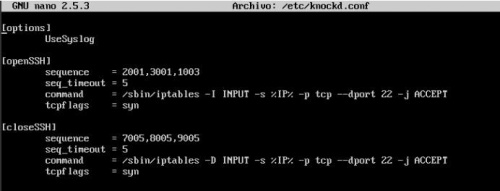

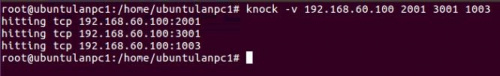

Seguidament editem el fitxer /etc/knockd.conf

▪ logFile = /directori/on/guardem/log ▪ sequence: seqüència de ports per obrir o tancar "la porta". ▪ seq_timeout: Interval de temps per ficar la seqüència correctament. ▪ command: comanda linux que executarà si la seqüència es valida. ▪ tcpflags: bit de control dins del segment TCP.

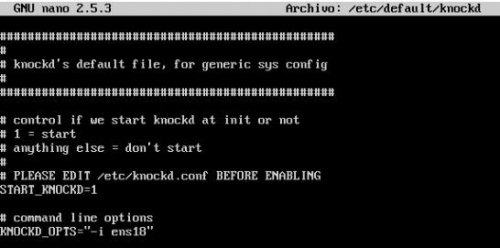

Un cop tenim el la configuració amb la seqüència dels ports, editem el fitxer /etc/default/knockd amb els següents paràmetres:

▪ START_KNOCKD: Per inicialitzar el servei juntament amb el servidor quan s'encèn. 0 = off, 1 = on. ▪ KNOCD_OPTS: Interfície per on actuarà el servei.

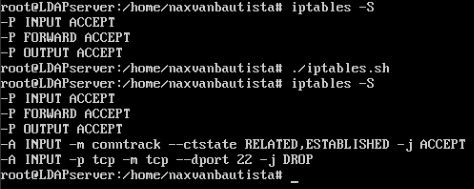

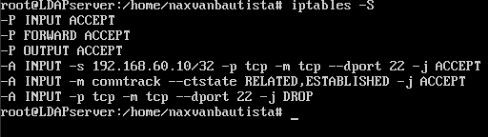

El servei precisa de iptables per acceptar el tràfic estipulat com "ESTABLISHED" i dropejem totes les peticions pel port 22 de qualsevol origen.

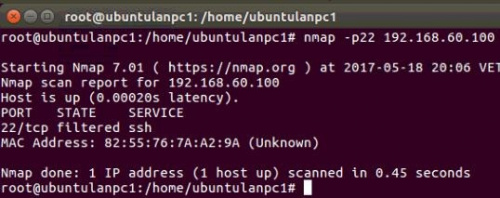

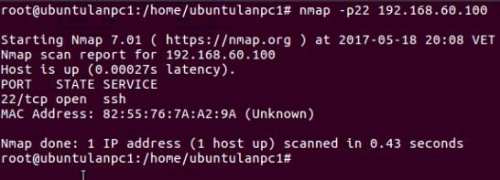

Comprovació des d'un client

Escanejem el port 22 amb la comanda nmap

Ho podem instal·lar amb #apt install nmap #nmap -p22 ip_server_knock

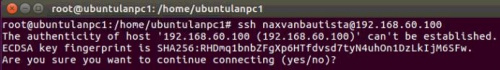

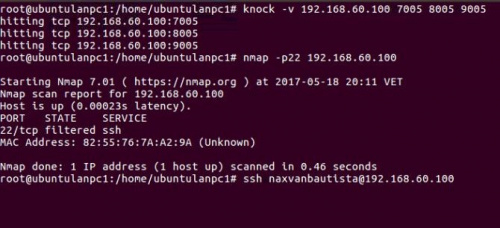

Ara fem un ssh per a comprovar que podem accedir:

Tornem a escanejar el port 22 i...

Per últim tanquem el servei amb la mateixa comanda d'abans però amb la seqüència de tancament.

Documentació i referències

https://www.digitalocean.com/community/tutorials/how-to-use-port-knocking-to-hide-your-ssh-daemon-from-attackers-on-ubuntu http://www.zeroflux.org/projects/knock