Manual de usuario - Auditorías de replicación de frecuencias - Con Raspberry Pi / RTL-SDR

MANUAL DE USUARIO

AUDITORIAS DE RADIOFRECUENCIAS

INDICE

-Requisitos previos

-1.Instalación

-2.Escaneo radiofrecuencias.

-3.Grabado de señales.

-4.Análisis de grabaciones.

-Escanear radiofrecuencias

Para realizar un scaner de radiofrequencias desde raspberry pi seguimos los siguientes pasos con las aplicaciones que mostramos a continuación:

RTL_433

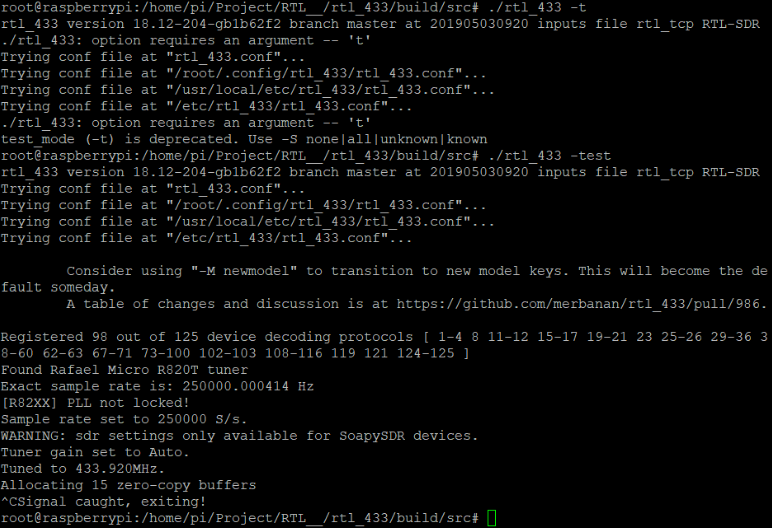

-Primero nos dirigimos a la ruta donde tenemos ubicado el programa rtl_433:

En nuestro caso "/home/pi/Project/RTL___/rtl_433/build/src".

Una vez ubicados en la ruta realizamos un test para verificar que el dispositivo SDR se ha configurado correctamente en el apartado Instalación :

- rtl_433 -test

Para ver las opciones disponibles para escanear radiofrecuencias tenemos la opción -h.

Si queremos realizar un escaneo de radiofrecuencias genérico aplicando todos los protocolos disponibles disponemos de la opción -G.

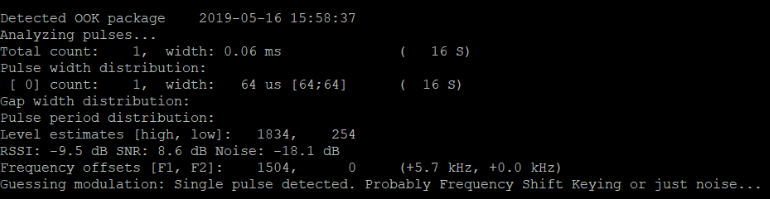

Para analizar el pulso tenemos la opción -A.

Con la opción -X aplicamos un decodificador de carácter general.

Con la opción -f especificamos la frecuencia que queremos analizar.

Con las cuatro opciones anteriores podemos realizar el primer escaneo para identificar el tipo de onda que queremos replicar.

ejemplo:

rtl_433 -A -G -X 'n=name,m=OOK_PWM,s=40,l=68,r=288,g=0,t=8,y=0'

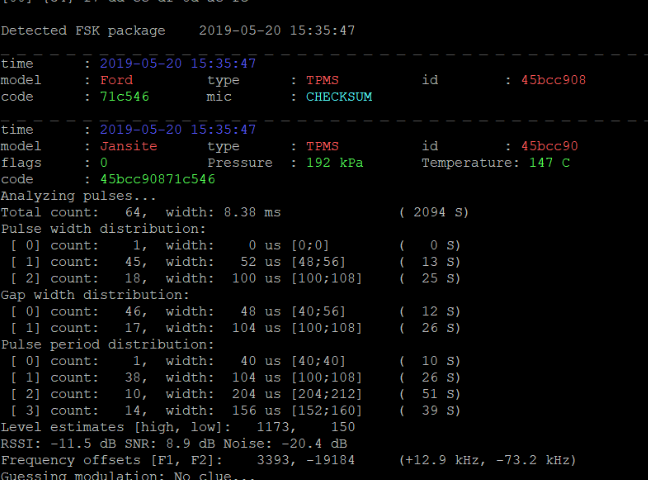

-EJEMPLOS DE FRECUENCIAS DECODIFICADAS-

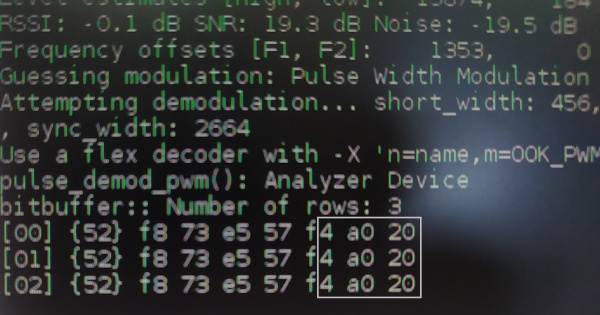

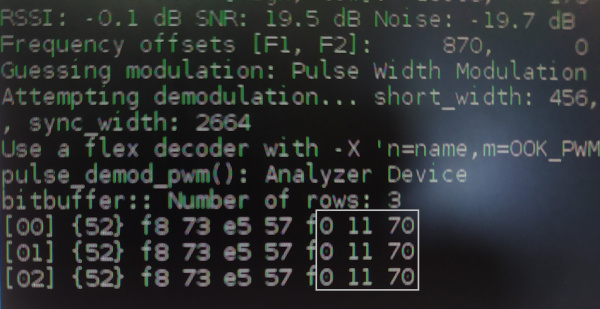

-EJEMPLOS DE FRECUENCIAS CODIFICADAS CON " ROLLING-CODE (Mando de coche) " :

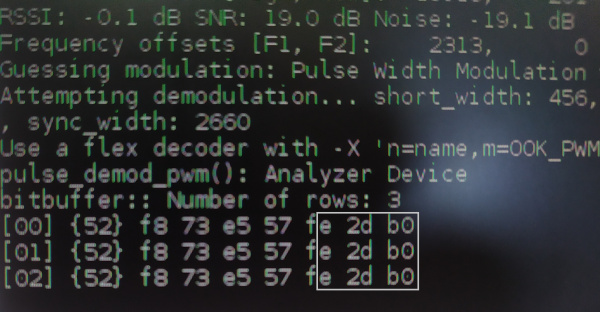

- Señal OOK_PWM donde vemos que se modifican los últimos 5 bits en Hexadecimal:

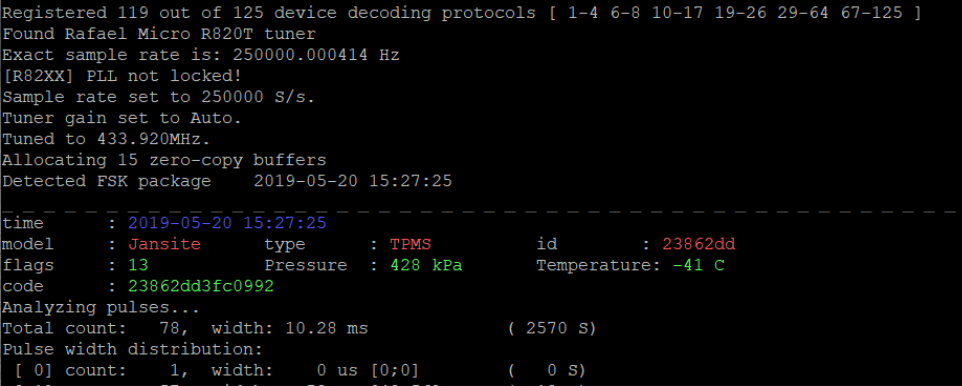

DATO RECIBIDO DEL EMISOR EN ESTACIÓN METEOROLOGICA:

-RPITX

Con este sencillo programa podemos hacer múltiples acciones, entre las cuales detallamos a continuación las siguientes:

-Record -Play

Para iniciar el programa nos dirigimos a la ruta donde lo tenemos ubicado, en nuestro caso /home/pi/Project/rpitx .

Una vez en la ruta ejecutamos el siguiente comando : ./rtlmenu.sh

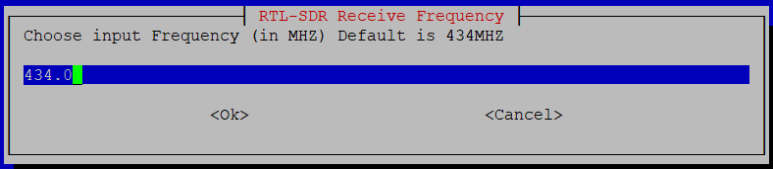

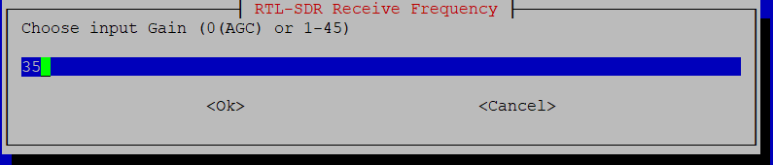

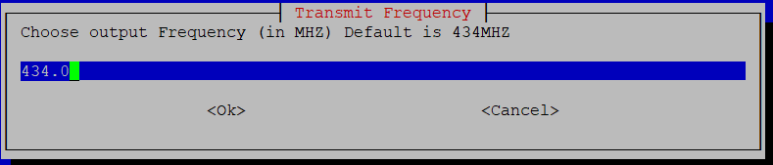

En este apartado nos deja establecer los parámetros de las frecuencias que queremos grabar:

-Elegimos la frequencia de transmisión.

-Elegimos el GAIN que queremos (1-45).

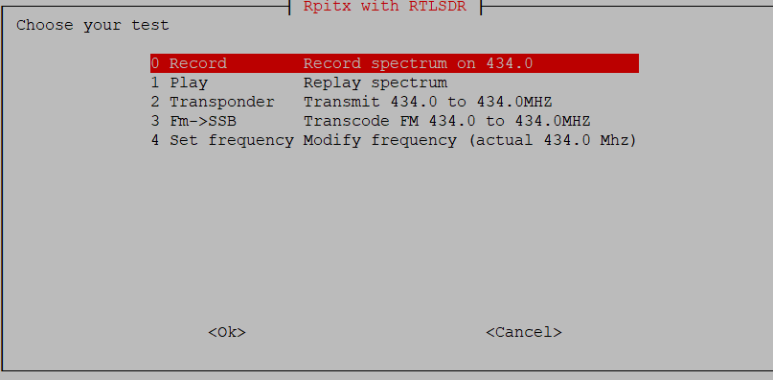

Una vez configurados los parametros nos sale el siguiente menu con las opciones a elegir:

Record: cuando seleccionamos esta opción nos disponemos a grabar en la frequencia especificada, una vez finalizado nos genera un fichero llamado record.iq el cual contiene la grabación anterior.

Play: cuando seleccionamos esta opción emitimos la grabación anterior haciendo muy fácil el paso de replicar las frecuencias.

-UNIVERSAL RADIO HACKER (UHR)

UHR es un programa desarrollado para la investigación de protocolos inalámbricos desconocidos.

Las principales características son:

-Fácil de-modulación de señales.

-Decodificadores personalizables.

-Fuzzing para detectar problemas de seguridad.

-Soporte de modulación para inyectar datos.

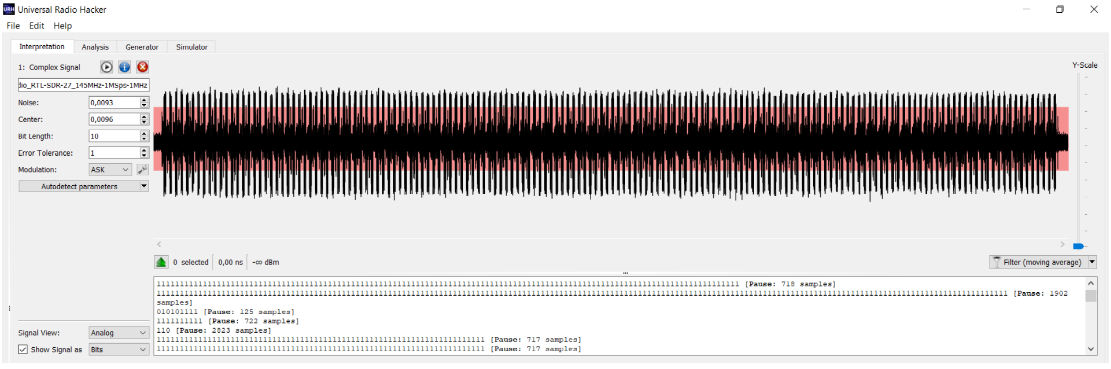

Analizar protocolo

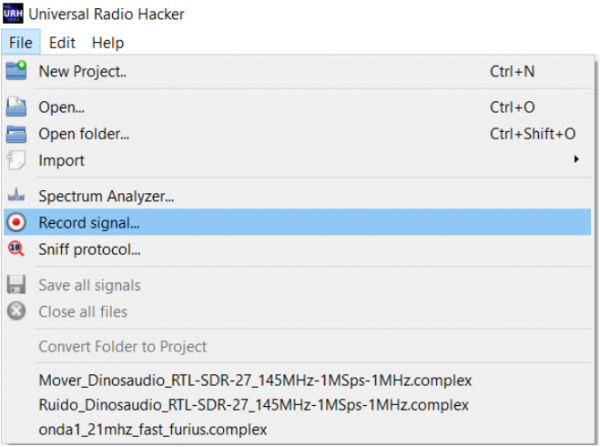

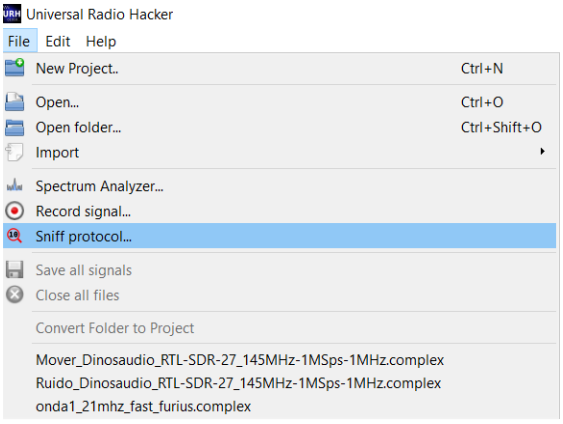

Para iniciar el snifer de protocolos nos dirigimos a FILE --> Sniff protocol.

Este apartado nos muestra el tipo de frecuencia escaneada y los detalles de la misma.

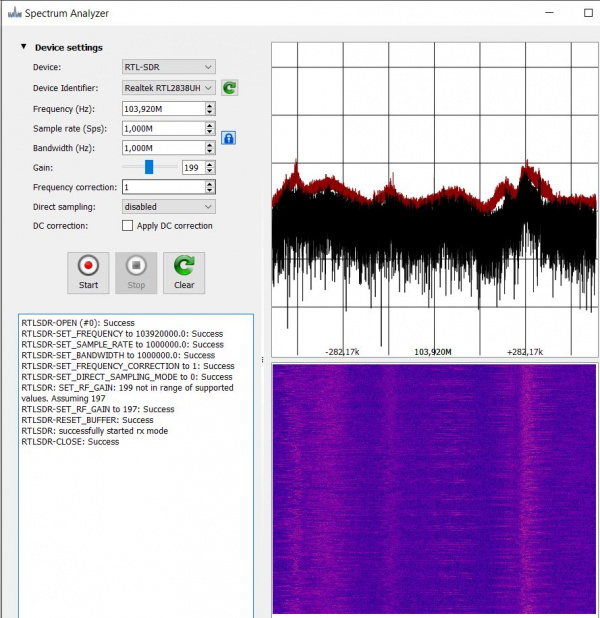

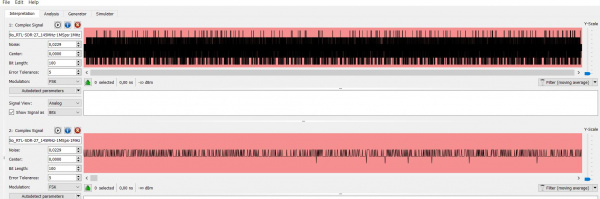

Analizar espectro

-

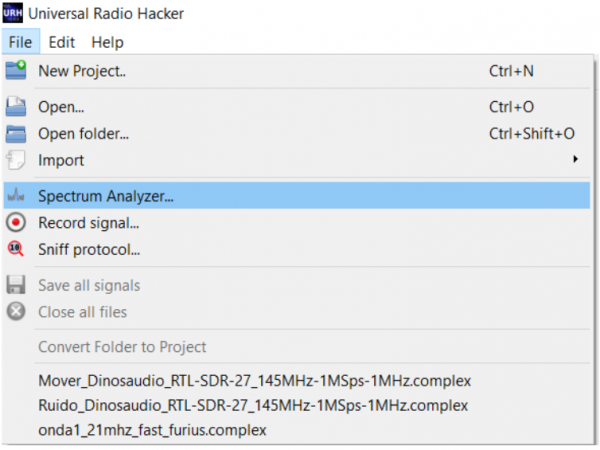

Para iniciar el analizador de espectro nos dirigimos a FILE --> Spectrum Analyzer.

Una vez iniciado nos muestra un mapa de la frecuencia con los datos recibidos y nos detalla la información en la ventana superior derecha:

-

-

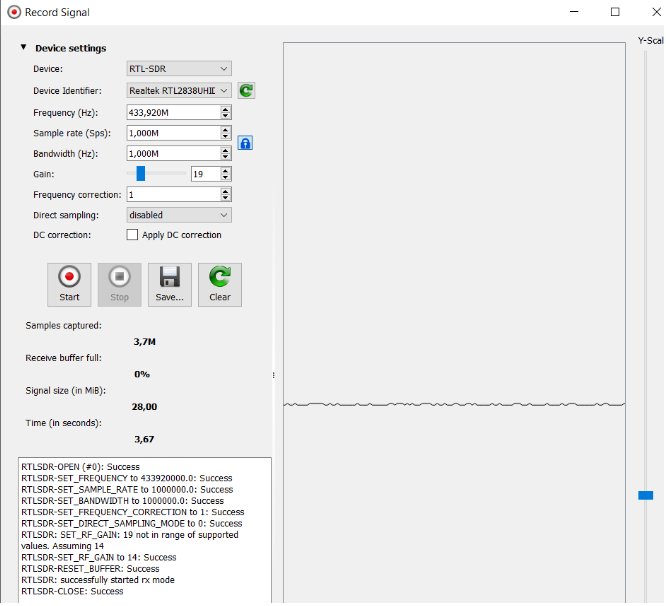

Grabar señal

Para iniciar la grabación de señal nos nos dirigimos a FILE --> Record Signal.

En este apartado para iniciar la grabación seleccionamos start, al finalizar presionamos stop y seguidamente presionamos save para seleccionar la ruta donde queremos ubicar nuestra grabación.

En este punto tenemos la señal grabada y la podemos analizar posteriormente.

-

-

Análisis de frecuencia grabada:

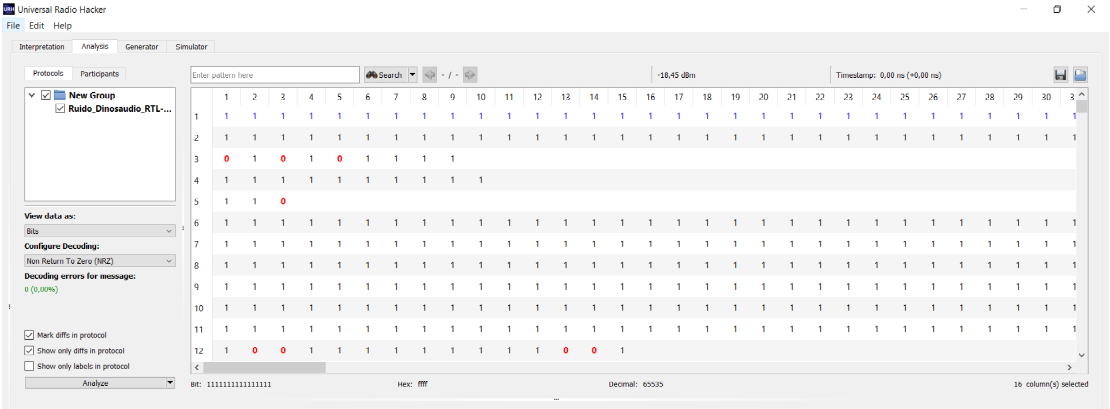

ANALYSIS

Mostramos las diferencias en el protocolo marcando la casilla diff protocol.

Interpretación de señales

INTERPRETATION

En este apartado vemos la secuencia de bits recibida en formato binario o hexadecimal: