Diferència entre revisions de la pàgina «Gateway 4g i port knocking»

| (Hi ha 6 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 1: | Línia 1: | ||

En aquest article veurem com fer servir un router microtik com una gateway 4g per ssh y com millorar la seguretat implementant port knocking. | En aquest article veurem com fer servir un router microtik com una gateway 4g per ssh y com millorar la seguretat implementant port knocking. | ||

| + | |||

| + | == Port knocking == | ||

Primer de tot veurem com instal·lar el servei de port knocking y configurar-ho, per començar necessitarem 2 maquines Ubuntu (no fa falta GUI) una farà de servidor y l’altre de client. També caldrà posar ips fixes. | Primer de tot veurem com instal·lar el servei de port knocking y configurar-ho, per començar necessitarem 2 maquines Ubuntu (no fa falta GUI) una farà de servidor y l’altre de client. També caldrà posar ips fixes. | ||

| Línia 52: | Línia 54: | ||

| − | Vagrant | + | == Vagrant == |

A continuació farem l’apartat anterior amb una via alternativa, utilitzant un arxiu vagrant, per aquest exercici llançarem el arxiu a continuació y automàticament ens muntarà 2 maquines per a poder utilitzar el servei. | A continuació farem l’apartat anterior amb una via alternativa, utilitzant un arxiu vagrant, per aquest exercici llançarem el arxiu a continuació y automàticament ens muntarà 2 maquines per a poder utilitzar el servei. | ||

| − | Gateway 4g per SSH | + | <pre> |

| + | Vagrant.configure("2") do |config| | ||

| + | vm_box = 'ubuntu/jammy64' | ||

| + | config.vm.define "server" do |subconfig| | ||

| + | subconfig.vm.box = vm_box | ||

| + | subconfig.vm.network :private_network, ip: "192.168.33.50" | ||

| + | subconfig.vm.hostname = "server" | ||

| + | subconfig.vm.synced_folder ".", "/vagrant" | ||

| + | subconfig.vm.provision "shell", inline: <<-SHELL | ||

| + | apt-get update | ||

| + | apt-get install -y openssh-server | ||

| + | apt-get install -y knockd | ||

| + | sed -i 's/7000,8000,9000/10050,10060,10070/' /etc/knockd.conf | ||

| + | sed -i 's/9000,8000,7000/10070,10060,10050/' /etc/knockd.conf | ||

| + | sed -i 's/START_KNOCKD=0/START_KNOCKD=1/' /etc/default/knockd | ||

| + | sed -i 's/#KNOCKD_OPTS="-i eth1"/KNOCKD_OPTS="-i enp0s8"/' /etc/default/knockd | ||

| + | systemctl start knockd | ||

| + | systemctl enable knockd | ||

| + | sed -i 's/PasswordAuthentication no/PasswordAuthentication yes/' /etc/ssh/sshd_config | ||

| + | systemctl restart ssh | ||

| + | sudo ufw enable | ||

| + | SHELL | ||

| + | end | ||

| + | config.vm.define "client" do |subconfig| | ||

| + | subconfig.vm.box = vm_box | ||

| + | subconfig.vm.network :private_network, ip: "192.168.33.100" | ||

| + | subconfig.vm.hostname = "client" | ||

| + | subconfig.vm.synced_folder ".", "/vagrant" | ||

| + | subconfig.vm.provision "shell", inline: <<-SHELL | ||

| + | apt-get update | ||

| + | apt-get install knockd | ||

| + | SHELL | ||

| + | |||

| + | end | ||

| + | end | ||

| + | </pre> | ||

| + | |||

| + | == Gateway 4g per SSH == | ||

Ara farem la configuració inicial del router microtik. | Ara farem la configuració inicial del router microtik. | ||

| − | Primer connectem el router al PC amb un cable i accedim a la web on ens demanara una nova password | + | Primer connectem el router al PC amb un cable i accedim a la web on ens demanara una nova password. |

| + | |||

| + | [[Fitxer:1gat.png|1000px]] | ||

| + | |||

| + | Posem la zona horària | ||

| + | |||

| + | [[Fitxer:2gat.png|1000px]] | ||

| + | |||

| + | En les següents passes no hem de configurar res: | ||

| + | |||

| + | [[Fitxer:3gat.png|1000px]] | ||

| + | |||

| + | [[Fitxer:4gat.png|1000px]] | ||

| + | |||

| + | [[Fitxer:5gat.png|1000px]] | ||

| + | |||

| + | Amb aquestes passes guiades ja tenim la configuració inicial del router. | ||

| + | |||

| + | [[Fitxer:6gat.png|1000px]] | ||

| + | |||

| + | Per a començar amb la configuracio de gateway SSH cambiarem la xarxa privada per a que sigui la mateixa que las maquines amb el port knocking. | ||

| + | |||

| + | [[Fitxer:7gat.png|1000px]] | ||

| − | + | Ara necesitarem redirigir les peticions de SSH y port knocking cap a la maquina servidor, llavors ens dirigirem a "Avanzado", "reenvio de NAT" i "Servidores virtuales". | |

| − | + | [[Fitxer:8gat.png|1000px]] | |

| − | + | Un cop en aquest apartat crearem 2 noves regles, primer li posem el nom que vulguem, després indiquem els ports, la ip del servidor i el port intern en blanc. | |

| − | + | [[Fitxer:9gat.png|1000px]] | |

| − | + | Finalment ens hauria de similar a la següent captura. | |

| − | [[Fitxer: | + | [[Fitxer:10gat.png|1000px]] |

| − | + | == API i SMS == | |

| − | + | Desprès de la recerca s'ha trobat que aquest dispositiu "Archer MR600" no disposa d'API degut a que generava problemes de seguretat, per tant no es pot gestionar per fer SMS. | |

| − | + | https://community.tp-link.com/en/home/forum/topic/234420 | |

| − | + | Però en cas de que volguéssim aplicar un sistema similar, la comunitat ha creat un projecte GitHub en el qual podem baixar i aplicar per utilitats com SMS, etc. | |

| − | + | https://github.com/plewin/tp-link-modem-router | |

Revisió de 15:49, 8 juny 2023

En aquest article veurem com fer servir un router microtik com una gateway 4g per ssh y com millorar la seguretat implementant port knocking.

Port knocking

Primer de tot veurem com instal·lar el servei de port knocking y configurar-ho, per començar necessitarem 2 maquines Ubuntu (no fa falta GUI) una farà de servidor y l’altre de client. També caldrà posar ips fixes.

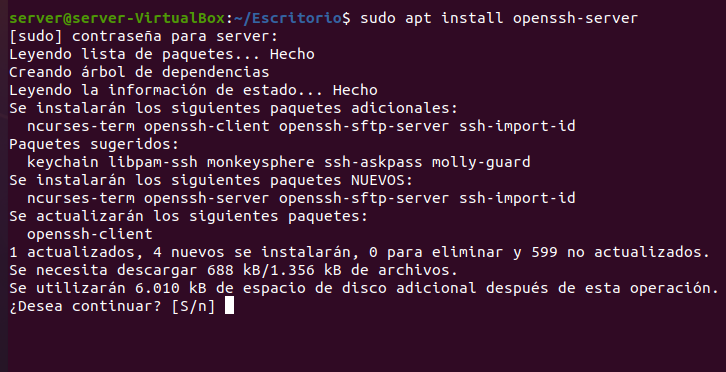

El primer pas es instal·lar ssh al servidor amb la comanda:

sudo apt install open-ssh-server

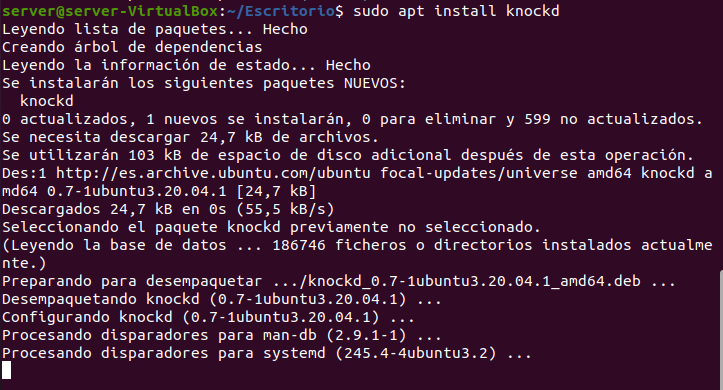

A continuació instal·lem el paquet de port knocking:

sudo apt install knockd

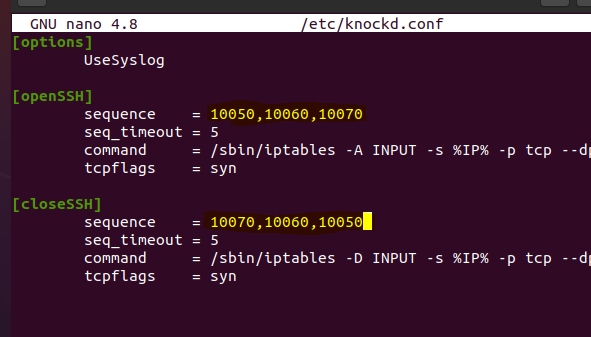

Un cop instal·lat anem al arxiu “/etc/knockd.conf” y canviem els ports per fer la connexió (openSSH) y desconnexió (closeSSH).

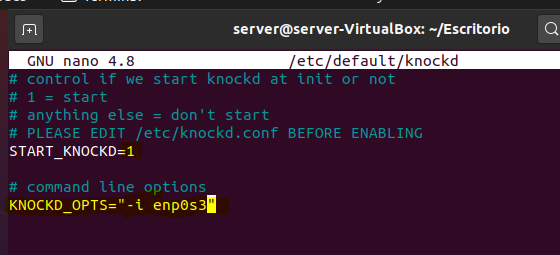

El següent pas es anar al arxiu “/etc/default/knockd” i canviar el “START_KNOCKD=0” per “START_KNOCKD=1” per arrancar el servei y canviar la targeta de xarxa amb la corresponent del nostre sistema, en el nostre cas “enp0s3”.

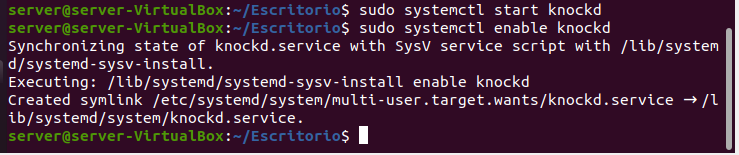

Uns dels últims passos es habilitar el servei y fer que cada cop que arrenqui la maquina s’iniciï, utilitzarem les comandes:

sudo systemctl start knockd

sudo systemctl enable knockd

Per últim pas al servidor habilitarem el Firewall:

sudo ufw enable

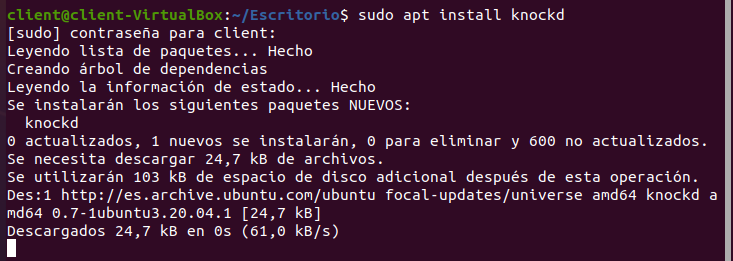

Ara anirem a la maquina client i comencem instal·lant el paquet:

sudo apt install knockd

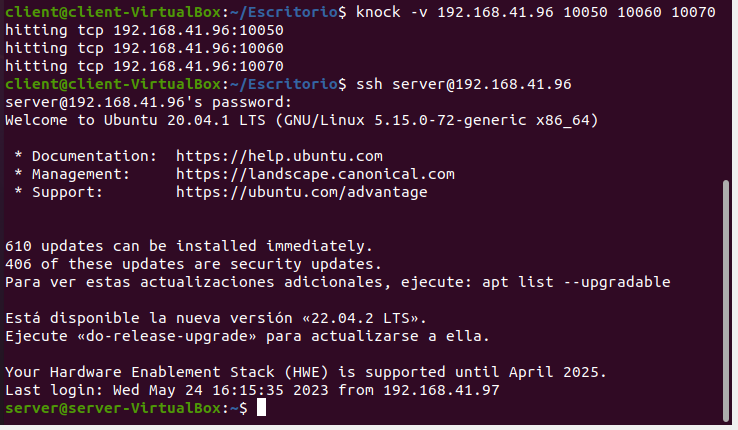

Per comprovar si funciona haurem d’utilitzar la comanda knock -v “ip” “seqüencia de ports” y després fer un ssh a la maquina servidor, en principi amb la configuració anterior ha de funcionar.

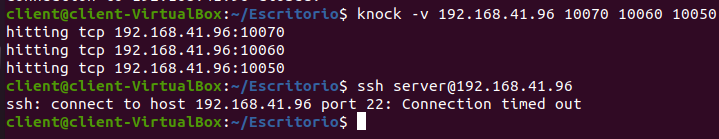

Finalment també fem la comanda knock -v “ip” “sequencia de ports per tancar” per comprobar que no permet el ssh sense una connexió.

Vagrant

A continuació farem l’apartat anterior amb una via alternativa, utilitzant un arxiu vagrant, per aquest exercici llançarem el arxiu a continuació y automàticament ens muntarà 2 maquines per a poder utilitzar el servei.

Vagrant.configure("2") do |config|

vm_box = 'ubuntu/jammy64'

config.vm.define "server" do |subconfig|

subconfig.vm.box = vm_box

subconfig.vm.network :private_network, ip: "192.168.33.50"

subconfig.vm.hostname = "server"

subconfig.vm.synced_folder ".", "/vagrant"

subconfig.vm.provision "shell", inline: <<-SHELL

apt-get update

apt-get install -y openssh-server

apt-get install -y knockd

sed -i 's/7000,8000,9000/10050,10060,10070/' /etc/knockd.conf

sed -i 's/9000,8000,7000/10070,10060,10050/' /etc/knockd.conf

sed -i 's/START_KNOCKD=0/START_KNOCKD=1/' /etc/default/knockd

sed -i 's/#KNOCKD_OPTS="-i eth1"/KNOCKD_OPTS="-i enp0s8"/' /etc/default/knockd

systemctl start knockd

systemctl enable knockd

sed -i 's/PasswordAuthentication no/PasswordAuthentication yes/' /etc/ssh/sshd_config

systemctl restart ssh

sudo ufw enable

SHELL

end

config.vm.define "client" do |subconfig|

subconfig.vm.box = vm_box

subconfig.vm.network :private_network, ip: "192.168.33.100"

subconfig.vm.hostname = "client"

subconfig.vm.synced_folder ".", "/vagrant"

subconfig.vm.provision "shell", inline: <<-SHELL

apt-get update

apt-get install knockd

SHELL

end

end

Gateway 4g per SSH

Ara farem la configuració inicial del router microtik.

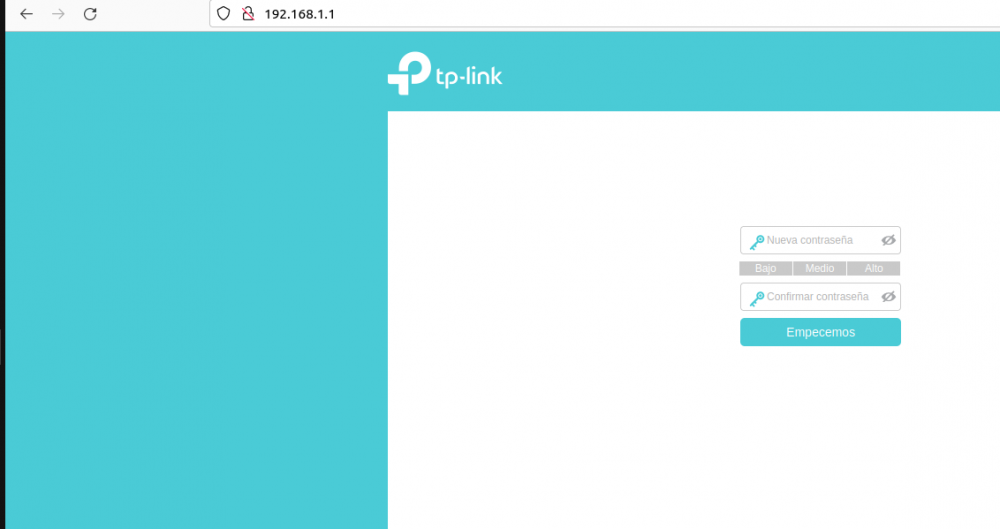

Primer connectem el router al PC amb un cable i accedim a la web on ens demanara una nova password.

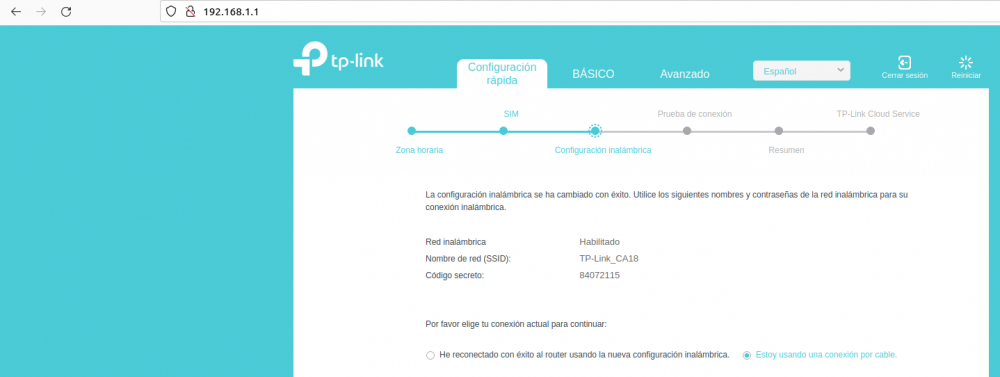

Posem la zona horària

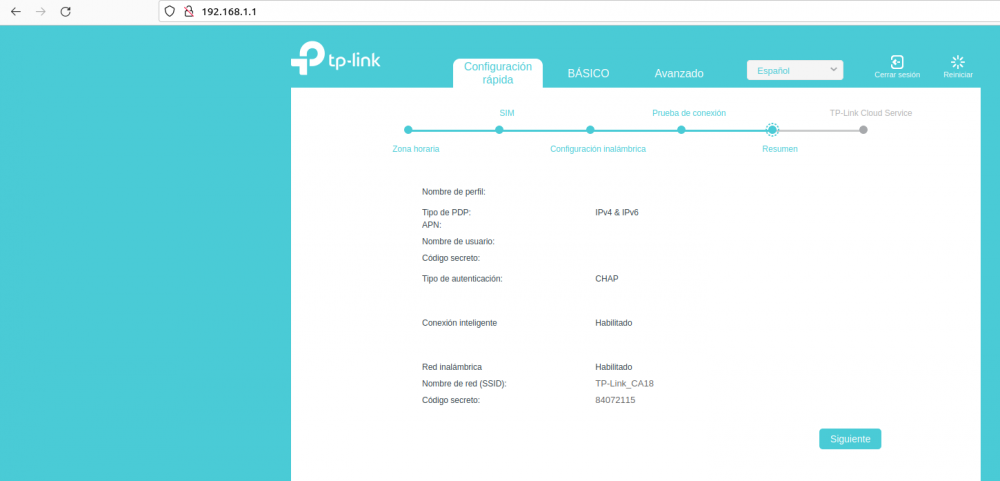

En les següents passes no hem de configurar res:

Amb aquestes passes guiades ja tenim la configuració inicial del router.

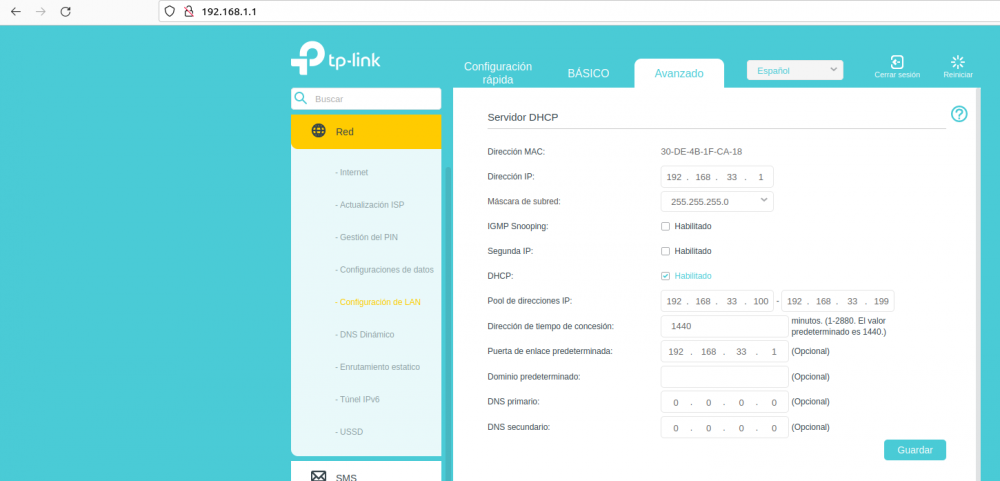

Per a començar amb la configuracio de gateway SSH cambiarem la xarxa privada per a que sigui la mateixa que las maquines amb el port knocking.

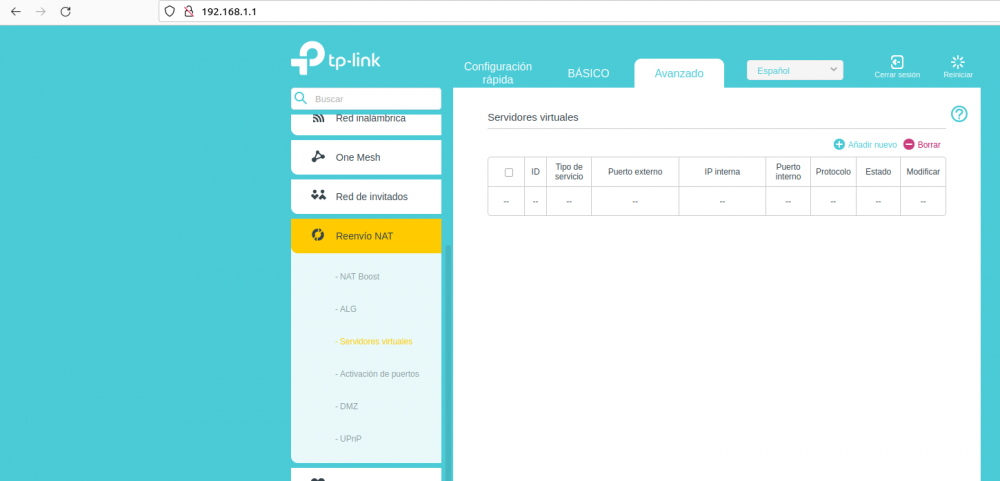

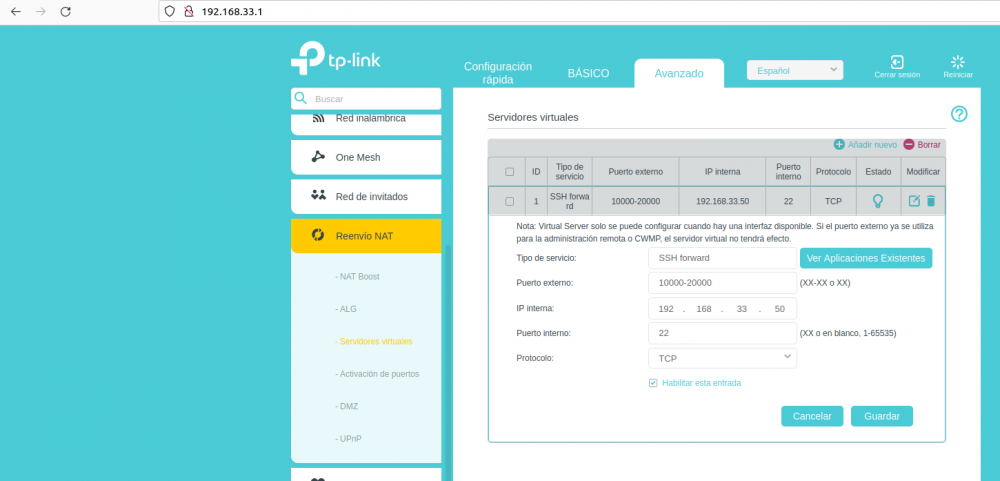

Ara necesitarem redirigir les peticions de SSH y port knocking cap a la maquina servidor, llavors ens dirigirem a "Avanzado", "reenvio de NAT" i "Servidores virtuales".

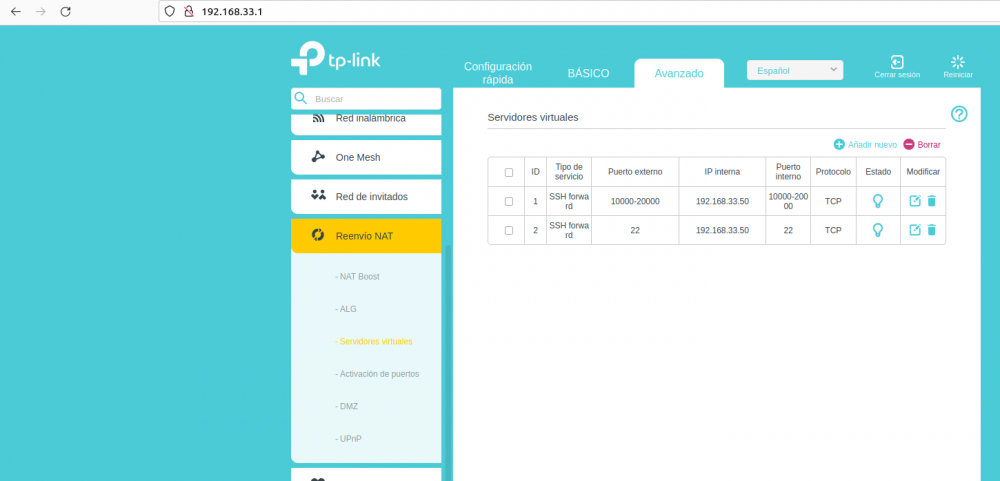

Un cop en aquest apartat crearem 2 noves regles, primer li posem el nom que vulguem, després indiquem els ports, la ip del servidor i el port intern en blanc.

Finalment ens hauria de similar a la següent captura.

API i SMS

Desprès de la recerca s'ha trobat que aquest dispositiu "Archer MR600" no disposa d'API degut a que generava problemes de seguretat, per tant no es pot gestionar per fer SMS.

https://community.tp-link.com/en/home/forum/topic/234420

Però en cas de que volguéssim aplicar un sistema similar, la comunitat ha creat un projecte GitHub en el qual podem baixar i aplicar per utilitats com SMS, etc.

https://github.com/plewin/tp-link-modem-router